ACTIVE DIRECTORY : Sécurisation d'accès

Les contrôles d’accès sont un mécanisme de défense important pour des systèmes d’informations sensibles. Mais ce dernier pourrait être inefficace s’il est incorrectement déployé.

Il n’est pas rare de voir chez certains de nos clients où des membres de l’équipe support ayant des hauts privilèges administratifs, utilisent des comptes administrateurs du domaine pour ouvrir une session sur les postes de travail d’utilisateurs et où des comptes administrateurs avec mots de passe sont « partagés » sur plusieurs appareils.

Des projets importants de sécurisation de l’AD ont été lancés par différentes organisations et une solution efficace pour la sécurisation de l’AD est l’utilisation du tiering (modèle en tiers), modèle de sécurité à « couches » recommandée par Microsoft et l’ANSSI, afin de limiter au maximum la compromission des comptes à hauts privilèges.

Le modèle du Tiering

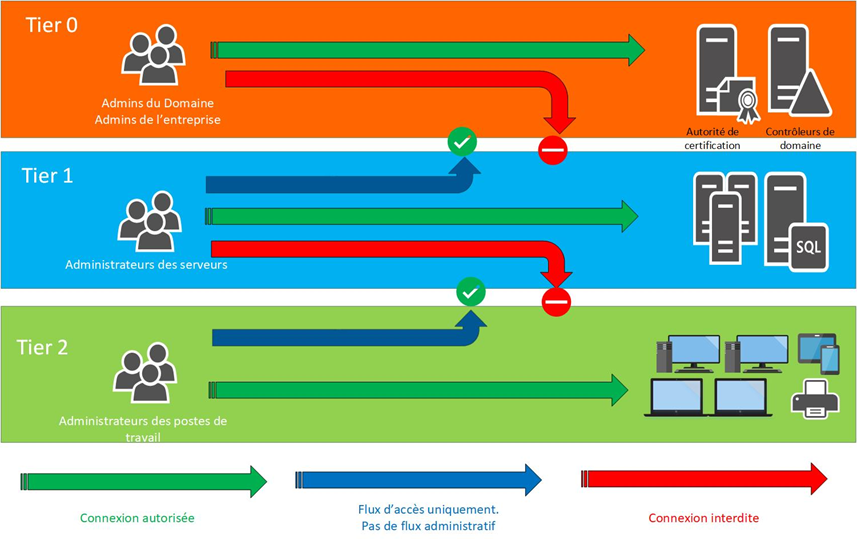

Le modèle en tier (tiering) est parfaitement compatible avec l’AD. L’objectif est d’isoler les comptes à privilèges dans différentes couches (les tiers) et périmètres fonctionnels, ceci pour limiter leur utilisation uniquement dans les tiers où ils sont affectés.

Ainsi, lorsqu’un Tier est compromis, grâce au cloisonnement, la problématique ne se répandra pas aux autres tiers. Cela permet de limiter une attaque dans le tier d’origine de l’intrusion uniquement. Cette solution éliminera aussi la présence des profils administrateurs du domaine sur les postes de travail.

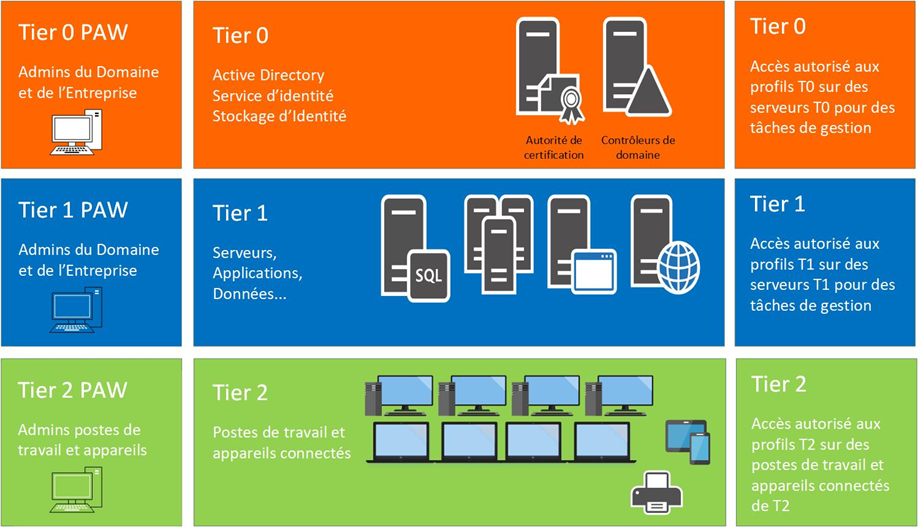

Schéma général du modèle:

Tier 0

C’est le niveau le plus élevé comprenant les comptes et groupes administrateurs, des contrôleurs de domaines et domaines qui ont des contrôles administratifs direct ou indirect sur la forêt Active Directory. Les administrateurs du Tier 0 ont le droit de gérer et de contrôler les actifs de tous les Tiers mais ne peuvent et ne doivent ouvrir une session interactive que sur des machines du Tier 0.

Tiers 1

Ce tier est pour les serveurs membres du domaine et les applications. Les administrateurs du Tier1 peuvent accéder aux actifs (accès par le réseau) du T1 ou du Tier 0, gérer seulement les Tier 1 et Tier 2 mais ouvrent une session interactive uniquement sur les machines du Tier 1.

Tier 2

Ce dernier tier est pour les machines des utilisateurs finaux. L’équipe du support fait partie de ce Tier. Les administrateurs du Tier 2 accèdent aux actifs (accès par le réseau) de tous les Tiers si besoin mais ne gèrent que les actifs du Tier 2. Ils ne peuvent ouvrir une session que sur les machines du Tier 2.

En conclusion,

Le modèle en Tiers accentue les difficultés pour les hackers et aide à répondre aux « best practices » de Microsoft. Ainsi, les administrateurs du domaine doivent utiliser des postes PAW (Privileged Access Workstations) spécifiquement configurés pour se connecter et gérer les actifs du Tier 0 ; ces PAW sont par conséquent des actifs du Tier 0.

L’administration par Tiering via GPO est adaptable à tous les domaines Active Directory, Ozitem a déjà déployé la solution chez nos clients avec succès ! N’hésitez pas à nous contacter pour plus d’informations.

Un article rédigé par Quang DANG-VU

Architecte systèmes et réseaux chez Ozitem au sein du Pôle Projet